북한 소행으로 추정되는 해킹 시도가 계속되고 있다고 민간 사이버보안 업체들이 최근 지적했습니다. 북한 추정 해커들이 해킹 수법을 미묘하게 바꿀 뿐 아니라 해킹 공격에 취약한 대상을 물색하면서 계속 공격을 시도하고 있다는 겁니다. 오택성 기자입니다.

한국의 사이버 보안업체 이스트시큐리티는 21일 자사 공식블로그를 통해 외교·안보 등의 분야에 종사하는 전문가 혹은 관계자를 겨냥한 이메일 해킹 시도가 지속되고 있다고 밝혔습니다.

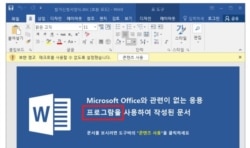

이 기관이 해킹 공격에 사용됐다며 공개한 파일은 '2021 데이터기반 미래전망 연구'라는 제목의 '워드' 프로그램입니다.

이 파일은 각 정책 분야별 핵심 사안의 현재 정책 수준과 중요도 등에 대해 전문가들의 의견을 구한다고 설명한 설문지로, 언뜻 보면 정상적인 파일로 보입니다. 하지만 해킹 그룹이 악성프로그램을 설치했기 때문에 이 파일을 누르면 감염된다고, 이스트시큐리티는 설명했습니다.

특히 해킹 그룹이 사용하는 악성 문서에 자체 암호 설정 기능을 적용해 보안 프로그램이 탐지하지 못하도록 계획했다고 덧붙였습니다.

이어 해당 워드 파일을 열었을 때 나타나는 문구에서 "마이크로소프트 오피스와 관련이 없는 응용 '프로그람'을 사용하여 작성된 문서"라고 안내된 것을 통해 이번 해킹 공격의 배후가 북한임을 알 수 있다고 설명했습니다.

'프로그람'이란 단어는 '프로그램'을 의미하는 대표적인 북한식 표기라며, 평상시 사용하는 언어나 습관, 문화적 차이로 인해 발생하는 흔적들이 누구의 소행인지 확인하는 증거 지표가 될 수 있다는 겁니다.

앞서 미국의 사이버 보안업체 '멀웨어바이트'는 최근 공개한 보고서를 통해 북한 해킹그룹 라자루스가 문서 내 그림 파일에 악성코드를 숨기는 방식을 사용하고 있는 것이 확인됐다고 밝혔습니다.

보고서에 따르면 라자루스는 최근 '참가신청서 양식'이라는 제목의 워드 문서를 만든 뒤 피해자들에게 유포했습니다.

해당 파일을 열면 이 파일에 들어있는 그림파일의 확장자가 PNG에서 BMP로 전환되면서 그 안에 숨겨진 악성코드가 나오게 된다고 이 업체는 설명했습니다.

멀웨어바이트는 "이미지에 들어간 악성코드를 감지하는 보안 체계를 피하기 위한 교묘한 방식"이라며 "사전 탐지가 어렵다"고 덧붙였습니다.

그리고 이것을 라자루스의 소행으로 보는 이유는 라자루스의 이전 수법과 유사한 코드가 발견됐기 때문이라고 말했습니다.

메튜 하 민주주의수호재단 연구원은 22일 VOA와의 통화에서 최근 여러 민간 기관에서 지적하는 해킹 시도는 어떤 면에선 수법의 다양화로 볼 수도 있지만, 동시에 큰 틀에서는 북한 해킹 그룹의 주요 특징을 보여주는 것이라고 설명했습니다.

[녹취: 하 연구원] "There is already some degree of familiarity but maybe within the certain file types that could be new. So I think they're reusing old things, but maybe in a slightly new way."

파일을 보내 이를 누르면 악성코드에 감염되도록 하는 수법은 이전에도 유사한 사례가 있었고, 다만 이번 사례는 사용하는 특정 파일 형태를 바꿔 어느 정도 새로운 시도를 한 것으로, 다시 말해 낡은 수법에 새로움을 가미했다는 겁니다.

미국 대형 미디어 그룹에서 사이버 위협 분석을 담당하는 레베카 포드 분석가는 공격 주체의 출처를 밝히기 위해선 기본적으로 악성코드를 만들어내는 방식을 살펴보는 것이 중요하다고 말했습니다.

[녹취: 포드 분석가] "What we know about attackers is that they have certain patterns like malware for example. People have kind of like their own style of code writing."

해커들이 악성 코드를 만들어 낼 때 각자 이를 수행하는 방식에 있어서 자신만의 스타일이 있으며, 이를 통해 특정 패턴을 알아낸다는 겁니다.

포드 분석가는 아울러 해킹 그룹이 사용한 IP주소와 이메일 주소, 공격 대상과 관심사 등 작지만 많은 메타데이타를 모아서 누구의 소행인지를 생각해 낸다고 덧붙였습니다.

[녹취: 포드 분석가] "So that would be something like an IP address email addresses, who they are targeting, what do we think they're interested in knowing about. So there's a lot of little metadata pieces that we can put together to come up with an idea."

포드 분석가는 이 같은 방식을 통해 100% 정확하게 누구의 소행인지 밝히는 것은 아니지만 가용한 정보를 활용해 가능성을 예측하는 것이라고 설명했습니다.

하 연구원은 역시 악성코드 제작 패턴 확인을 배후 확인의 주요 수단이라고 말했습니다.

전문가들이 여러 해킹 공격 시도를 특정 단체의 소행으로 추정할 수 있는 이유는 과거에 포착된 악성코드 활용에 있어서 유사성이 발견되기 때문이라는 겁니다.

그러면서 라자루스 그룹이 비슷한 패턴의 악성코드를 계속 사용하는 이유는 크게 두 가지로 분석해 볼 수 있다고 설명했습니다.

[녹취: 하 연구원] "We see the reusing and recycling of the same tactics tools and capabilities because, number one, they're limited in capacity set. These constraints are not going to be able to use these brand new innovative malware tools like every time."

북한 라자루스 그룹이 같은 전술 도구 등을 재활용하는 것을 볼 수 있으며, 이는 북한의 악성코드 개발 능력이 제한적이어서 매번 새로운 혁신적인 악성코드를 만들어 낼 수 없기 때문이라는 겁니다.

하 연구원은 또 북한이 이미 자신들의 악성코드가 어느 정도 작동하고 있다는 것을 확인했기 때문에 굳이 새로운 것을 만들 필요가 없다고 생각할 수도 있다고 분석했습니다.

북한 해킹 그룹이 같은 공격 수법을 사용하더라도 공격 대상을 계속 바꾸면 이에 대비돼 있지 않는 대상에게는 제대로 작동될 수 있다는 겁니다.

[녹취: 하 연구원] "The other thing is there's a proven success rate to a certain extent. So they know that these tools work. And now it's really just about which target to go after."

하 연구원은 이런 이유로 해킹 시도가 발견되면 이를 적극적으로 공유함으로써 미래의 공격에 대비하는 것이 중요하다고 말했습니다.

VOA뉴스 오택성입니다.